对于红队而言,通过 hunter、FOFA或者 github 拿到目标的 AKSK 后,就可以接管控制台了。即便是 EC2 没有安装 SSM,也可以通过控制台进行管理和操作。

Pacu(亚马逊河中的一种食人鱼)是一款全面的AWS安全测试工具包,专为攻击性安全从业者而设计。

虽然,市面上已有多款针对AWS的安全扫描器,但Pacu的设计与Metasploit相当。Pacu是由Python 3编写的,并采用了模块化的架构。此外,Pacu还为测试的每个过程都提供了相应的工具,几乎涵盖了一个完整的网络杀伤链条,于 2019 年在某安全大会首次公开展示。

Pacu可以说是之前AWS红队合作的所有开发经验和研究的集合。自动化评估组件不仅可以提高效率,还可以使我们的评估团队在大型环境中更加全面透彻的了解目标应用。只需几分钟就可以完成手动枚举任务,而在此之前你可能需要数天甚至更长的时间。

一、安装

环境:linux,>=pyton3.5,pip3

> pip3 install -U pip

> pip3 install -U pacu

> pacu二、使用

1、直接输入 pacu 命令需要给当前 sessions 取一个name或者选择历史names

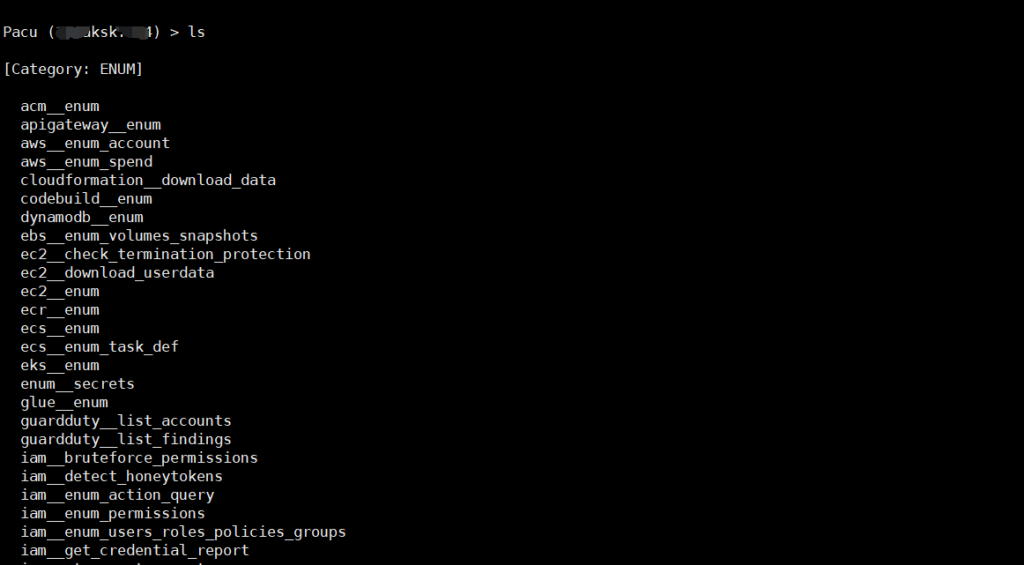

2、ls 命令列出可用模块,这里包含了 EC2 ECR ECS IAM 等模块。

3、输入 console 命令,pacu 会调用 API 获取临时访问 AWS Web Console 的 token 凭证,该地址粘贴到浏览器中即可以联合身份用户权限登录 AWS 控制台。